阿姆瑞特安全网关是集成了防火墙、VPN、入侵防御、防病毒、内容过滤、应用控制等组件的下一代综合安全网关。可以有效抵御网络层、应用层的多方面威胁。为用户建立立体安全屏障,保障用户网络安全。

本文介绍常见的应用层攻击原理以及阿姆瑞特安全网关在应用层对用户网络的保护的机理。

◆ 抵御黑客对服务器的应用层扫描

攻击原理:大多数黑客在入侵之前都是通过对攻击对象进行扫描,收集被攻击对象开放什么端口、什么服务、有何漏洞、哪些用户的口令弱等信息,然后再展开相应的攻击。

防护原理:通过安全网关上设置规则:如果发现外部有某台计算机在单位时间内与内部某台服务器或者主机建立多个连接,便认为是扫描行为,断定这个连接。从而防止入侵者的扫描行为,把入侵行为扼杀在最初阶段。

◆ 防范XSS跨站脚本攻击

攻击原理:XSS 属于被动式的攻击。攻击者先构造一个跨站页面,利用script、IMG、IFRAME等各种方式使得用户浏览这个页面时,触发对被攻击站点的http 请求。此时,如果被攻击者如果已经在被攻击站点登录,就会持有该站点cookie。这样该站点会认为被攻击者发起了一个http 请求。而实际上这个请求是在被攻击者不知情的情况下发起的,由此攻击者在一定程度上达到了冒充被攻击者的目的。精心的构造这个攻击请求,可以达到冒充发文,夺取权限等等多个攻击目的。在常见的攻击实例中,这个请求是通过script 来发起的,因此被称为Cross Site Script。攻击Yahoo Mail 的Yamanner 蠕虫是一个著名的XSS 攻击实例。Yahoo Mail 系统有一个漏洞,当用户在web 上察看信件时,有可能执行到信件内的javascript 代码。病毒可以利用这个漏洞使被攻击用户运行病毒的script。同时Yahoo Mail 系统使用了Ajax技术,这样病毒的script可以很容易的向Yahoo Mail 系统发起ajax 请求,从而得到用户的地址簿,并发送病毒给他人。

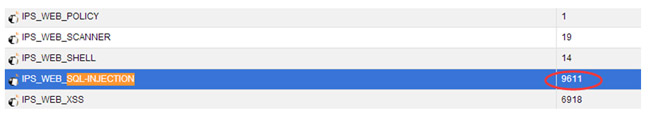

防护原理:通过安全网关上设置IDP规则,禁止跨站脚本执行。在阿姆瑞特安全网关特征码里面,包含了6918中XSS的特征码(特征库20150728版本),包含了各类已知的XSS跨站攻击,为用户网络报价护航。

◆ 防范SQL注入攻击

攻击原理:SQL注入是利用现有应用程序,将(恶意)的SQL命令注入到后台数据库引擎执行的能力。SQL注入利用的是正常的HTTP服务端口,表面上看来和正常的web访问没有区别,隐蔽性极强,不易被发现。

SQL注入攻击过程分为五个步骤:

第一步:判断Web环境是否可以SQL注入。如果URL仅是对网页的访问,不存在SQL注入问题,如:http://news.xxx.com.cn/162414739931.shtml就是普通的网页访问。只有对数据库进行动态查询的业务才可能存在SQL注入,如:http://www.google.cn/webhp?id=39,其中?id=39表示数据库查询变量,这种语句会在数据库中执行,因此可能会给数据库带来威胁。

第二步:寻找SQL注入点。完成上一步的片断后,就要寻找可利用的注入漏洞,通过输入一些特殊语句,可以根据浏览器返回信息,判断数据库类型,从而构建数据库查询语句找到注入点。

第三步:猜解用户名和密码。数据库中存放的表名、字段名都是有规律可言的。通过构建特殊数据库语句在数据库中依次查找表名、字段名、用户名和密码的长度,以及内容。这个猜测过程可以通过网上大量注入工具快速实现,并借助破解网站轻易破译用户密码。

第四步:寻找WEB管理后台入口。通常WEB后台管理的界面不面向普通用户开放,要寻找到后台的登陆路径,可以利用扫描工具快速搜索到可能的登陆地址,依次进行尝试,就可以试出管理台的入口地址。

第五步:入侵和破坏。成功登陆后台管理后,接下来就可以任意进行破坏行为,如篡改网页、上传木马、修改、泄漏用户信息等,并进一步入侵数据库服务器。

防护原理:通过安全网关上设置IDP规则,禁止SQL注入。在阿姆瑞特安全网关特征码里面,包含了9611种SQL注入的特征码(特征库20150728版本),包含了各类已知的SQL注入攻击,为用户网络报价护航。

◆ 文件包含漏洞攻击

攻击原理:文件包含漏洞是由攻击者向Web服务器发送请求时,在URL添加非法参数,Web服务器端程序变量过滤不严,把非法的文件名作为参数处理。这些非法的文件名可以是服务器本地的某个文件,也可以是远端的某个恶意文件。文件包含漏洞攻击带来的危害是泄露服务器上的其他文件,甚至执行远程文件上的PHP木马,进行网页篡改等。

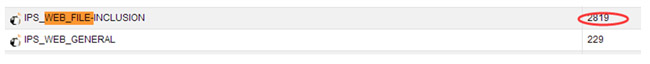

防护原理:通过安全网关上设置IDP规则,禁止文件包含漏洞。在阿姆瑞特安全网关特征码里面,包含了2819种文件包含漏洞的特征码(特征库20150728版本),包含了各类已知的文件包含漏洞,为用户网络报价护航。

◆ 恶意代码攻击

攻击原理:黑客在网页中嵌入各种恶意代码,包括web木马,恶意破坏程序,WSH代码等。如果用户浏览的网页有恶意代码,会导致用户名&口令失窃,银行密码失窃,计算机中毒等问题。

WSH代码是指网页中使用了利用WSH漏洞来修改系统的一段代码(但是由于它并不具备传染性和自我复制这两个病毒的基本特征,因此不能称作病毒)。WSH是“Windows Scripting Host”的缩写,是微软提供的一种脚本解释机制,它使得脚本文件(扩展名为 .js、.vbs等)能够直接在Windows桌面或命令提示符下运行。

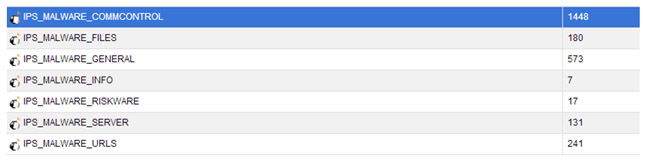

防护原理:通过安全网关上设置IDP规则,禁止恶意代码攻击。在阿姆瑞特安全网关特征码里面,包含了2000多种恶意代码攻击的特征码(特征库20150728版本),包含了各类已知的恶意代码攻击,为用户网络报价护航。

◆ ActiveX控件漏洞攻击

攻击原理:ActiveX是微软公司提出,并在1996年被正式命名的组件技术。该技术提供了一种通用的开放程序接口,使用这种技术开发的ActiveX控件可以直接集成到IE浏览器或第三方应用程序中,但由于第三方编程等问题,控件的漏洞越来越多,很容易被攻击者利用进行破坏及窃取信息等活动,给个人和企业带来很大损失

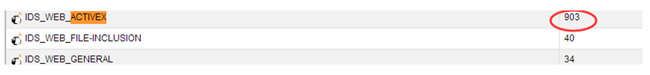

防护原理:通过安全网关上设置IDP规则,禁止ActiveX控件漏洞攻击。在阿姆瑞特安全网关特征码里面,包含了900多种ActiveX控件漏洞攻击的特征码(特征库20150728版本),包含了各类已知的ActiveX控件漏洞攻击,为用户网络报价护航。

京公网安备11010502040985号

京公网安备11010502040985号